Os ataques de ransomware têm crescido de forma expressiva nos últimos tempos e atingido organizações de diferentes tamanhos e segmentos em todo mundo. À medida que a tecnologia avança e traz diversos benefícios para a sociedade, criminosos também a utilizam para aprimorar técnicas de sequestro de dados, negação de serviços (site fora do ar), trancamento de dados e assédio, que são seguidos de pedidos de altos valores para resgate, geralmente em criptomoeda, já que por se tratar de um dinheiro virtual utilizado sem o intermédio de bancos, garante o anonimato.

O chamado “Ransomware as a Services” conta com equipes compostas por diversos atores, como: desenvolvedores, invasores e negociadores, entre outros, que ficam à frente das discussões com as vítimas, em alguns casos contando ainda com a apoio de colaboradores das empresas-alvo para facilitar a implantação do malware.

O nível de sofisticação desse tipo desse tipo de crime cibernético tem deixado as empresas cada vez mais em dúvida se de fato todas as medidas de segurança estão sendo tomadas e o acesso aos seus dados está blindado.

Com a crescente dependência dos negócios da tecnologia, assegurar os pilares clássicos da segurança da informação – disponibilidade, integridade e confidencialidade dos dados – passou a ser um item de sobrevivência para os negócios. O ataque de ransomware pode simultaneamente impactar os pilares e gerar impactos financeiros e reputacionais que podem ser classificados em três grupos principais:

– interrupção dos negócios, com grave perda financeira, danos à imagem e riscos de multas a depender da extensão do ataque em termos de tipos e volume de ambientes afetados;

– perda total de dados, em caso em que o ataque alcança ambientes de recuperação de desastres e backups, ou se estes não forem efetivos; e

– vazamento de dados, de negócio ou pessoais com exposição a sanções regulatórias (devido à LGPD ou regulamentações setoriais).

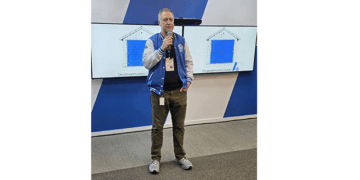

Combater as ameaças pode não ser uma tarefa fácil, mas quando a estratégia é bem estruturada, abrangente e clara em termos de senso de urgência, garante a perenidade dos negócios de forma protegida. Para isso, o diretor de cybersecurity e privacidade da Capgemini, Leonardo Carissimi, lista diferentes pontos que merecem atenção:

Conscientização de usuários:

Um dos grandes vetores de implantação de ameaças nas redes das empresas é o phishing, técnica que ilude os usuários (principalmente de correio eletrônico) a clicar em links falsos que acarretam a instalação de algum malware.

Acessos remotos:

Mecanismos de acesso remoto também são um ponto crítico em especial em tempos de home office, com grande volume de usuários trabalhando fora da rede corporativa.

Inventário de ativos:

Processos de controle de ativos tecnológicos, hardware e software a serem protegidos são fundamentais.

Gestão de vulnerabilidades:

Conhecer as vulnerabilidades do ambiente tecnológico e ter estabelecido um processo de gestão contínua é indispensável.

Acessos privilegiados:

A concessão de acessos privilegiados inadequadamente é muito frequente, pois exige um processo bem estabelecido de gestão e controle. É preciso definir quais serão os usuários privilegiados, perfis, políticas de senhas, ferramentas empregadas e uso de fatores múltiplos de autenticação. Esses são alguns exemplos de ações e controles mitigatórios.

Segurança e gestão de endpoints:

Assegurar a cobertura das políticas e ferramentas empregadas para proteção dos endpoints de usuário ou servidores, em home office, na empresa ou na nuvem.

Capacidades de log e auditoria:

Deve contemplar a adequação das ferramentas e processos de registro de ações e sua auditoria, necessárias à análise e resposta a incidentes de segurança cibernética, e serem efetivos a ponto de desestimular ataques causados por atores internos mal intencionados.

Monitoração, detecção e resposta:

Incluindo ferramentas e processos para rápida identificação de atividades suspeitas, bem como respostas automatizadas e orquestradas.

Resposta a incidentes e gestão de crises:

Tratando dos processos de resposta aos incidentes operacionais, acionamento de times de apoio de tecnologia, terceiros, etc. de forma coordenada e efetiva. E dos processos de gestão de crise cibernética.

Continuidade de negócios e recuperação:

Contemplando as ferramentas e processos críticos para assegurar a continuidade e a recuperação dos ambientes, incluindo estratégias de backups e replicações de dados seguras (e em ambientes segregados).

Pentest – Testes de invasão:

Usualmente empregado de modo periódico para complementar o entendimento das vulnerabilidades do ambiente e identificação de ações de mitigação de riscos.

Para manter a segurança de dados de uma empresa não basta apenas implementar ações. É necessário acompanhá-las tendo em vista que pontos de vulnerabilidade podem surgir a qualquer momento, e assim evoluir num sistema cada vez mais à prova de ataques.